Die Cybersecurity-Norm IEC 81001-5-1 befasst sich damit, wie IT-Sicherheit im Software-Lebenszyklus berücksichtigt werden muss.

Als spezielle Norm für Gesundheitssoftware ergänzt sie unter anderem die IEC 82304-1 bzw. die IEC 62304 und kann Lücken schließen, die dringend geschlossen werden müssen. Die EU plant die Harmonisierung der IEC 81001-5-1 derzeit mit Zieldatum 24. Mai 2024.

In diesem Beitrag erfahren Sie:

- ob die IEC 81001-5-1 für Sie relevant ist,

- was die Norm fordert,

- ob dadurch doppelte Arbeit wegen Überschneidungen z. B. mit der IEC 62304 entsteht und

- wie die IEC 81001-5-1 insgesamt zu bewerten ist.

1. Für wen IEC 81001-5-1 wichtig ist

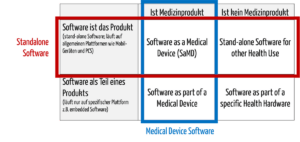

Die IEC 81001-5-1 richtet sich an Hersteller von “Health Software”. Diese umfasst nicht nur Medizinprodukte, sondern auch andere im Gesundheitsbereich verwendete Software.

Beispiele für Health Software, die kein Medizinprodukt ist:

- Fitness-Apps für sportliche Zwecke

- Yoga-Apps für das Wohlbefinden

- Software zur allgemeinen Ernährungsberatung von Gesunden

- Pflegeplanungs-Software für die Grundpflege

Die Norm richtet sich daher nicht nur an Hersteller von Medizinprodukten, sondern allgemein an Hersteller von Software für die Gesundheit bzw. “Health Software”.

“software intended to be used specifically for managing, maintaining, or improving health of individual persons, or the delivery of care, or which has been developed for the purpose of being incorporated into a medical device”

IEC 81001-5-1

IEC 81001-5-1 bezieht dabei insbesondere auch andere Stakeholder als die Hersteller ein: Wie wichtig bilaterale Kommunikation mit anderen Organisationen (wie etwa Gesundheitsdienstleistern) ist, betont bereits die Einleitung. Dieser Austausch wird in der Norm explizit mitgedacht.

“This document applies to the development and maintenance of Health Software by a manufacturer, but recognizes the critical importance of bilateral communication with organizations (e.g. healthcare delivery organizations, HDOS) who have security responsibilities for the Health Software and the systems it is incorporated into, once the software has been developed and released.”

Insofern behandelt IEC 81001-5-1 auch das Verhältnis zu Healthcare Delivery Organizations (HDOs), die die Verantwortung für Cybersecurity mit den Herstellern teilen. Dadurch soll beispielsweise gewährleistet werden, dass Betreiber vom Hersteller ausreichend Informationen zum sicheren Betrieb der Produkte erhalten.

So müssen Betreiber Hersteller beispielsweise zeitnah über Probleme mit der IT-Sicherheit informieren, um schnell gemeinsam Lösungen zu finden.

“facility or enterprise such as a clinic or hospital that provides healthcare services”

2. Maßnahmen für sichere Software in IEC 81001-5-1

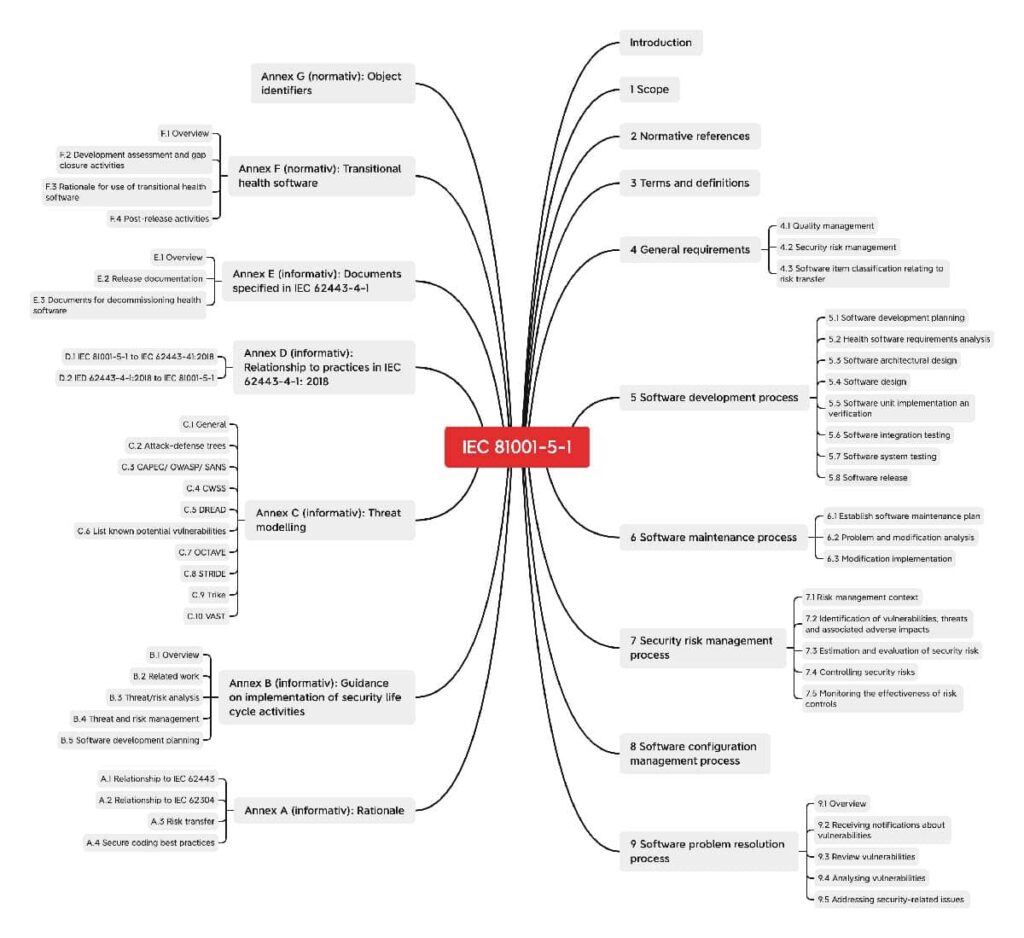

Die IEC 81001-5-1 mit dem Titel “Health software and health IT systems safety, effectiveness and security — Part 5-1: Security — Activities in the product life cycle” deckt den gesamten Lebenszyklus von Health Software ab: von der Entwicklung bis zur Überwachung nach dem Inverkehrbringen. Neben allgemeinen Vorgaben und Vorgaben für die Lebenszyklusprozesse wie Software-Entwicklung und Software-Wartung liefert die Norm in den Anhängen auch bereits Hinweise für Best Practices.

Viele der Anforderungen in IEC 81001-5-1 sind für die Hersteller von Medizinprodukten allerdings keine Neuerung und teilweise redundant: Die Norm übernimmt Inhalte aus zahlreichen bereits bestehenden Vorgaben wie etwa dem Framework des National Institute of Standards and Technology (NIST), Guidance-Dokumenten der FDA oder der IEC 62443 („Industrielle Kommunikationsnetze – IT-Sicherheit für Netze und Systeme“). Hersteller, die bisher den Stand der Technik berücksichtigt haben und sich daran halten, werden keine Überraschungen erleben.

Allerdings sind die Anforderungen der IEC 81001-5-1 dennoch beachtenswert, da sie anders als vergleichbare Normen (etwa IEC 62443) speziell auf den Bereich Health Software zugeschnitten ist.

Mehr Informationen zu den allgemeinen Anforderungen an IT-Sicherheit im Gesundheitswesen haben wir Ihnen in einem gesonderten Beitrag zusammengestellt.

a) Übersicht: Was IEC 81001-5-1 regelt

Allgemeine Anforderungen

Die allgemeinen Vorgaben der IEC 81001-5-1 an Software beziehen sich auf:

- Qualitätsmanagement-System

(z. B. Verantwortliche und deren Qualifikation, Beschaffungsprozess für Softwarekomponenten, Review der Begleitpapiere) - Risikomanagement für IT-Sicherheit

- Vermerk, bis zu welchem Grad das Risiko von Software-Komponenten beim Betreiber liegt

Prozesse

IEC 81001-5-1 enthält Vorgaben für die folgenden Prozesse:

- Software-Entwicklungs-Prozess

- Software-Wartungs-Prozess

- Prozess zum Managen von Sicherheitsrisiken

- Software-Konfigurations-Management-Prozess

- Software-Problemlösungs-Prozess

Diese Prozesse überschneiden sich mit denen der IEC 62304, sind jedoch spezieller auf Health Software zugeschnitten. Weitere Infos zum Verhältnis zur IEC 62304 gibt es weiter unten.

Umsetzungshilfen in den Anhängen

Die Anhänge bieten zu vielen relevanten Themen auch gleich eine Richtschnur, wie diese am besten angegangen werden können.

Hierzu zählen:

- Best Practices zum sicheren Coding

(z. B. keine Nutzung von Software-Bestandteilen, von denen bekanntermaßen ein Sicherheitsrisiko ausgeht)

- Security Life Cycle

(z. B. Threat Analyse) - Threat und Risk Management

- Planung der Entwicklung von Health Software

(u. a. Leitlinie zur Analyse der besonderen Anforderungen von Health Software)

b) Besonders beachtenswerte Anforderungen an Hersteller

Cybersecurity-Prozess im Qualitätsmanagement-System

Hersteller müssen laut IEC 81001-5-1 einen Cybersecurity-Prozess in ihr Qualitätsmanagement integrieren.

Die Norm besagt hierzu:

“The manufacturer” shall perform security activities in the product life cycle on the basis of an established and documented quality management system.”

Die IEC 81001-5-1 lässt also offen, ob Cybersecurity als ein eigenständig beschriebener Prozess umgesetzt wird oder die entsprechenden Aktivitäten in bereits bestehende Prozesse des Qualitätsmanagementsystems integriert werden.

Lieferanten und “Upstream-Cybersecurity”

Die “Upstream-Cybersecurity” (also IT-Sicherheit in Bezug auf Kooperation mit Dritten) hat sich in der Praxis als sehr relevant erwiesen:

Lieferanten („supplier“) können ein Sicherheitsrisiko für Health Software darstellen. Es sind oft kleine Firmen mit eher eingeschränktem Wissen im Bereich Software-Sicherheit, die auf Unternehmensebene oder im Entwicklungsprozess ungenügende Sicherheitsmaßnahmen treffen.

Hackern ist diese Schwachstelle bekannt. Sie konzentrieren sich auf diese Einfallstore. Deshalb sollten Hersteller dringend auch ihre Lieferanten kritisch unter die Lupe nehmen.

Kontinuierliche Verbesserung

Health Software muss stetig verbessert werden. Wenn Hersteller im Markt ein Cybersecurity-Problem erkennen, müssen sie bei Bedarf ein Sicherheits-Update oder Patch zur Verfügung stellen.

Das alleine genügt jedoch noch nicht. Vielmehr muss sich der Hersteller im Rahmen der kontinuierlichen Verbesserung die Frage stellen, ob das Cybersecurity-Problem aufgrund einer Ursache im Qualitätsmanagement-System entstanden ist und bei Bedarf entsprechend Korrekturmaßnahmen in seinen Prozessen umsetzen.

So könnten beispielsweise versehentlich offene Ports einer Netzwerkverbindung einen Angriff ermöglicht haben. Der Hersteller muss in diesem Fall dafür sorgen, dass das Produkt mit geschlossenen Ports ausgeliefert wird und zusätzlich Port-Scans in seinem Produktverifikations-Prozess vorsehen.

Externe Tests

Der Titel von Punkt 5.7.5 der IEC 81001-5-1 lautet: “Managing conflicts of interest between testers and developers”. Es geht also darum, bei der Auswertung von Testergebnissen Objektivität zu erreichen. Die größtmögliche Objektivität sieht die Norm in der Unabhängigkeit zwischen Testern und Entwicklern, entweder durch ein internes, vom Entwickler-Team unabhängiges Tester-Team, oder durch die Einbindung externer Test-Anbieter.

3. Verhältnis der IEC 81001-5-1 zu anderen Regelungen

a) Welche Lücken IEC 81001-5-1 schließt

Auch wenn die IEC 81001-5-1 keine bahnbrechenden Neuerungen mit sich bringt, schneidet sie doch die Regelungen anderer Normen spezieller auf Health Software zu.

Besonderheiten können bei Health Software beispielsweise entstehen bei:

- Der Rolle der Betreiber (Gesundheitsdienstleister)

- Der Verknüpfung mit dem Risikomanagement nach ISO 14971 im Bereich Safety

- Dem Verweis auf andere Normen aus dem Health-Umfeld.

IEC 82304-1 und ISO 82304-2

Bisher gab es speziell für Health Software nur die IEC 82304-1 sowie die ISO 82304-2. Die IEC 82304-1 stellt jedoch nur allgemeine Anforderungen an den Software-Lebenszyklus (IEC 82304-1: “Allgemeine Anforderungen für die Produktsicherheit”). Es geht dabei vor allem um Gefahren, die von dem Produkt selbst ausgehen können (etwa Gefahr für den Menschen durch fehlerhafte Software).

Im Unterschied dazu setzt IEC 81001-5-1 einen Entwicklungsprozess gemäß IEC 62304 bzw. ISO 82304 voraus und besagt, welche spezifischen Aktivitäten in den entsprechenden Phasen des Entwicklungsprozesses notwendig sind, um Cybersecurity zu gewährleisten. Insofern fungiert 81001-5-1 als Ergänzung der IEC 82304-1 bzw. IEC 62304.

ISO 82304-2 unterscheidet sich im Anwendungsbereich und der Zielsetzung, da sich ISO 82304-2 speziell auf Quality Labels für Health Apps bezieht.

MDR

Außerdem schließt IEC 81001-5-1 die Lücke im Bereich der MDR an spezifischen Normen für Medizinproduktehersteller, die Software bereitstellen. Während alle anderen Themengebiete aus Anhang I MDR bereits weitestgehend durch harmonisierte (oder noch zu harmonisierende) Normen abgedeckt sind, fehlen diese noch für den Bereich IT-Sicherheit (Anhang I Punkt 17.2 MDR).

Ergänzend zur MDR gab es bislang nur die Leitlinie MDCG 2019-16 (Guidance on Cybersecurity for medical devices). Diese fasst die Forderungen der MDR zu Cybersecurity noch einmal zusammen und liefert durch zahlreiche Beschreibungen Überlegungen und Hintergründe dazu. Die IEC 81001-5-1 bietet dagegen konkreter und kompakter formulierte Anforderungen an den Hersteller.

Ansonsten konnten sich Hersteller bislang auf Leitfäden wie den des Johner Instituts oder auf branchenfremde Normen wie die IEC 62443-4-1 stützen. Die IEC 62443-4-1 berücksichtigt aber beispielsweise nicht die Besonderheiten von Medizinprodukten.

Verhältnis zu IEC 62443 und IEC 62304

Die Überschneidungen zu den verwandten (aber nicht auf Medizinprodukte zugeschnittenen) Normen IEC 62443-4-1 sowie IEC 62304 wurden beim Entwurf der IEC 81001-5-1 mitbedacht. Das Verhältnis zu beiden Normen wird explizit auch im Anhang A der IEC 81001-5-1 erläutert.

- IEC 62443-4-1

- IEC 62443 befasst sich mit “Industriellen Kommunikationsnetzen – IT-Sicherheit für Netze und Systeme”

- Die IEC 81001-5-1 basiert auf den Anforderungen der IEC 62443-4-1, die entsprechenden Regelungen wurden jedoch spezieller auf Health Software zugeschnitten (Begrifflichkeiten, Referenz auf entsprechende Normen wie die ISO 14971)

- Welche Anpassungen dies sind und welche Anpassungen berücksichtigt werden müssen, um auch Konformität zur IEC 62443-4-1 zu erreichen, listet Anhang A in einer Tabelle auf.

- IEC 62304

- Die IEC 62304 behandelt den Softwarelebenszyklus, sagt aber dort selbst nichts über spezifische Anforderungen zur IT-Sicherheit aus

- Auch diese Norm wurde bei der Entwicklung von IEC 81001-5-1 berücksichtigt. Die IEC 81001-5-1 geht davon aus, dass der Lebenszyklus gemäß IEC 62304 bereits definiert ist und ergänzt an den einschlägigen Stellen des Zyklus die notwendigen Maßnahmen für IT-Sicherheit.

b) Pläne der EU für die Harmonisierung

Da die IEC 81001-5-1 wichtige Punkte im EU-Recht abdeckt, zu denen es bislang noch keine Norm gibt, steht sie bereits vor Veröffentlichung auf der Antragsliste der EU für Harmonisierungen. Die Umsetzung ist für den 24. Mai 2024 geplant.

4. Wie gut die IEC 81001-5-1 gelungen ist

Was gefällt

- Kompakt aber umfassend

IEC 81001-5-1 ist mit rund 60 Seiten relativ kompakt. Trotzdem stellt die Norm einen sehr schönen und umfangreichen Überblick über alle notwendigen Aktivitäten, Vorkehrungen, Anforderungen oder Dokumentationen dar. - Klar umrissene Anforderungen

Die Verbindlichkeitsstufen sind in IEC 81001-5-1 eindeutig (z. B. “manufacturer can”, “… should”, “…. shall”). Es sind außerdem klare Forderungen aufgeführt, die das Dokument für eine Umsetzungsstrategie brauchbar machen.

- Konzentration auf das Wichtigste

Die Norm schafft eine gelungene Balance zwischen Überblick und Detail-Tiefe. Wo sie nicht ins Detail geht, verweist sie auf andere Regelwerke. Damit ist sie besser “verdaubar” als ein umfangreiches Framework, wie es etwa die Regelwerke vom National Institute of Standards and Technology (NIST) üblicherweise sind.

Wo weiter auf Ergänzungen gesetzt wird

Die IEC 81001-5-1 greift zahlreiche Punkte auf, die bereits andere Dokumente, wie der Leitfaden des Johner Instituts zur Cybersecurity (IT-Security-Guideline) behandeln. Allerdings bleibt die neue IEC-Norm noch immer an vielen Stellen eher abstrakt.

Ein Beispiel dafür ist der “Intended product security context”. Hierzu bestimmt IEC 81001-5-1 lediglich, dass dieser dokumentiert werden muss. Hilfreicher wäre dagegen eine genaue Beschreibung der praktischen Umsetzung, die etwa so aussehen könnte:

“- the manufacturer has identified all neighboring systems (e.g. medical devices, IT systems, cloud services) that may be connected to the product.

– the manufacturer has created a list of roles (people, neighboring systems) that may interact with the product.”

Quelle: IT-Security-Guideline des Johner Instituts

Insofern dient IEC 81001-5-1 der Implementierung der Prozesslandschaft. An manchen Stellen würden noch konkretere Vorgaben den Herstellern helfen, die Anforderungen zu erfüllen. Andere Dokumente wie die IT-Security-Guideline sollten daher weiterhin als Checkliste herangezogen werden.

5. Fazit

Unterm Strich handelt es sich bei IEC 81001-5-1 um eine sehr wichtige Norm, die längst überfällig war. Einheitliche Standards für Cybersecurity im Medizinproduktebereich fehlen schon seit längerem. Das Johner Institut hat deshalb bereits vor geraumer Zeit einen Leitfaden zur IT-Sicherheit bereitgestellt. Dieser bietet weiter wichtige Ergänzungen zu bestehenden Normen und der neuen IEC 81001-5-1.

Dass IEC 81001-5-1 schon vor Veröffentlichung für die Harmonisierung mit EU-Regelungen vorgesehen war, zeigt ebenfalls, wie dringend ein entsprechender Standard benötigt wurde Auch den Benannten Stellen wird IEC 81001-5-1 helfen. Diese können die Norm als Grundlage für ihre Audits des Qualitätsmanagement-Systems und der Technischen Dokumentation nutzen.

Hersteller von Medizinprodukten sollten die IEC 81001-5-1 daher zeitnah umsetzen. Sie hat als “Stand der Technik” bereits vor der offiziellen Harmonisierung Bedeutung.

Für die Sicherheit Ihrer Gesundheits-Software können Sie sich an der IT-Security-Guideline des Johner Instituts orientieren. Bei Fragen zum Thema können Sie sich auch jederzeit an uns wenden. Nutzen Sie dafür das Formular oder schreiben Sie einfach eine E-Mail.

Änderungshistorie

- 2023-03-27: Abbildung 1 ausgetauscht. Redaktionelle Änderungen

- 2021-10-26: Erste Veröffentlichung

Wo steht die IEC/TR-60601-4-5 im Kontext der IEC-81001-5-1? Werden Sie in einem Artikel auch noch auf konkrete Punkte wie Security Levels (SL), Security Capabilities (SC) und Security Requirements eingehen?

Lieber Herr Zenger, wir hatten sogar schon vorab einen Beitrag zur IEC 60601-4-5 veröffentlicht:

https://www.johner-institut.de/blog/systems-engineering/iec-60601-4-5/

Beide Normen, die IEC 81001-5-1 und die 60601-4-5, stehen auf der Agenda der zu harmonisierenden Normen unter der MDR.

Die IEC 81001-5-1 referenziert die IEC 60601-4-5 an einigen Stellen für weiterführende Information und konkrete Umsetzung. Insofern ist davon auszugehen, dass beide Normen bei zukünftigen Audits durch Benannte Stellen eine Rolle spielen.

Herzliche Grüße

Christian Rosenzweig

Sehr geehrter Herr Johner,

besteht die Möglichkeit eine Vorabversion der IEC 81001 -5-1 zu bekommen?

Viele Grüße Werner Povoden

Lieber Herr Povoden,

die DKE hat einen Schriftstückservice, über den die aktuellsten Entwürfe auch vor deren offizieller Freigabe erworben werden können:

https://www.dke.de/de/normen-standards/dokument?id=7164859&type=dke%7Cdokument

Herzliche Grüße

Christian Rosenzweig

Der Standard wurde am 16. Dezember von der IEC veröffentlicht.

Heute ist es auch im ISO Webstore als Publikation erhältlich.

Ein schönes Weihnachtsgeschenk für alle, die involviert waren und für alle, die diesen Standard dringend benötigen!

Liebe Frau Zucker, vielen Dank für Ihren wertvollen Hinweis! In Anbetracht der massiven aktuellen IT-Sicherheitsprobleme freuen sich viele Medizinproduktehersteller über klare Vorgaben. Jetzt benötigen wir noch eine ebenso schnelle Harmonisierung unter der MDR/IVDR. Doch auch bis dahin gilt die Norm jetzt schon als „Stand der Technik“ und sollte damit ihren Einzug in die Prozesse der Hersteller finden.

Herzliche Grüße

Christian Rosenzweig

Sehr geehrter Herr Rosenzweig,

wir sind auf der Suche nach einer (möglichst digitalen) Deutsch- und Englischsprachigen Version der IEC 81001-5-1. Können Sie den Normentwurf der DIN EN von 01/2022 empfehlen, auch wenn dieser leider momentan nur im Versand erhältlich ist? Oder sollten wir generell davon ausgehen, dass sich am Normentwurf bis zur Harmonisierung noch Änderungen ergeben können und besser die aktuelle Norm BS EN IEC 81001-5-1:2022-02-16 kaufen?

Vielen herzlichen Dank im Voraus für Ihre Antwort und Grüße

Beatrice Dachsel

Liebe Frau Dachsel,

die Norm wurde inzwischen als finale Version freigegeben und ist z.B. hier digital oder in Papierform erhältlich:

https://www.beuth.de/de/norm/iec-81001-5-1/349677634

Es gibt jedoch legale Quellen, die weitaus preiswerter sind:

https://www.evs.ee/en/search?OnlySuggestedProducts=false&query=81001-5-1&Search=Search

Diese Versionen werden wohl auch die Grundlage zur Harmonisierung sein.

Die deutschsprachige Variante ist meines Wissens nach noch in Arbeit und wird bald freigegeben werden.

Herzliche Grüße

Christian Rosenzweig

Vielen lieben Dank für die schnelle, hilfreiche Antwort!

Hallo Herr Rosenzweig,

wir sind dabei zu analysieren, wie wir wichtige Forderungen aus der IEC 81001-5-1 in unseren Prozessen implementieren können. Wenn ich es richtig verstanden habe, ist es eine Muss-Anforderung („shall“) aus der Norm, dass man allen SW-Komponenten eine der 3 Kategorien „maintained, supported oder required software“ zuordnet, z.B. innerhalb der SBOM, die auch im Rahmen der Begleitdokumentation an den Anwender gegeben werden muss. Nun bekomme ich aus der SW-Entwicklung die Frage, zu welcher Kategorie denn open source Software gehört, für die man vom Hersteller keinerlei Garantie bekommt? Hier ist u.a. vom Haftungsausschluss die Rede, zum Bsp. diese MIT-Lizenz („THE SOFTWARE IS PROVIDED „AS IS“, WITHOUT WARRANTY OF ANY KIND, […]“) Können Sie uns einen Tipp geben, wie man damit am besten umgeht?

Vielen Dank dafür im Voraus und auch noch einmal für das hilfreiche Seminar zur IT-Sicherheit!

Liebe Frau Dachsel,

vielen Dank für Ihr nettes Feedback und die Nachfrage.

Zunächst ist es wichtig, dass Sie als Hersteller zum Zeitpunkt der Auslieferung des Produktes und seiner Systemkomponenten für deren Risiken verantwortlich sind. Wie die Komponenten dann anschließend fortlaufend überwacht und gewarte werden, geben Sie über das Label „maintained, supported oder required software“ bekannt. Und dieses Label beruht auf Ihrer eigenen Entscheidung als Hersteller.

Sie können also eine Softwarekomponente, für die noch nicht mal deren Hersteller ein Risiko tragen will, nicht einfach ungeprüft an den Betreiber Ihres Medizinproduktes übergeben und ihm die Verantwortung zuschieben. Jedoch können Sie die Verantwortung an den Betreiber delegieren, sich nach der Installation um regelmäßige Updates bzw. Informationen über bekannte Vulnerabilities selbst zu kümmern. Und das teilen sie ihm über das Label in der SBOM mit.

Habe ich das verständlich genug formuliert? Sonst haken Sie gerne nochmal nach.

Herzliche Grüße

Christian Rosenzweig

Hallo Herr Rosenzweig,

ich hätte eine sehr spezifische Frage zu den Umsetzungshilfen in den Anhängen der IEC 81001-5-1. In Anhang A.4 werden die bewährten Verfahrender sicheren Programmierung näher erläutert, jedoch werden die dabei verwendeten Begriffe leider nicht in der Norm definiert. Mir erschließt sich daher nicht der genaue Unterschied zwischen einem Implementierungsentwurfmuster und einem herkömlichen Entwurfsmuster, vorallem da es sich meiner Recherche nach bei dem Begriff Implementierungsentwurfmuster nicht um einen etablierten oder gängigen Begriff handelt. Ich hoffe Sie können hier Licht ins Dunkle bringen, da die beiden genannten Begriffe in dem zuvor erwähnten Anhnag seperat aufgeführt werden.

Herzlichen Dank im Voraus und viele Grüße

Tobias Vogel

Lieber Herr Vogel,

Danke für Ihr Vertrauen in unsere Interpretationsfähigkeiten der Norm. Tatsächlich stehe ich mit Teilnehmern im Normgremium in Kontakt und weiß, dass noch notwendige Anpassungen der Norm geplant sind. Eventuell muss da an der einen oder anderen Stelle nochmal nachgebessert werden, was Formulierungen oder Verständlichkeit angeht. Aber das machen „kontinuierliche Verbesserung“ eben im Kern aus.

Sie sprechen hier den Begriff „Implementierungsentwurfmuster“ an, den ich gar nicht so sehr überbewerten würde. Ich würde ihn eher versuchen, über ein Beispiel zu erklären und zu verstehen. Es gibt z.B. die typische Implementierung, bei der man Benutzereingaben über die GUI ungeprüft und ohne weitere Bearbeitung in ein SQL-Statement überführt und zur Prozessierung an eine Datenbank übergibt. Das würde ich als typisches „Implementierungsentwurfmuster“ bezeichnen, von dem man weiß, dass es dramatische Auswirkungen haben kann (SQL injection!). Und darum geht es in der Forderung A.4 a). Man soll sich solcher typischer „Implementierungsentwurfmuster“ bewusst sein und sich eine Quelle suchen, wo solche Entwurfsmuster beschrieben sind. Dadurch kann man die als anfällig für Schwachstellen beschriebenen Implementierungen im eigenen Produkt suchen und behandeln.

Wenn der Begriff „Entwurfsmuster“ ansonsten in der Norm verwendet wird, dann meint die Norm wahrscheinlich eher die empfohlenen, optimalen und sicheren Entwurfsmuster im besten Sinne der IT-Sicherheit. Bei „Implementierungsentwurfsmuster“ wollte man vielleicht eher zum Ausdruck bringen, dass einem das in der Praxis zwar begegnet, aber nicht unbedingt etwas über die Qualität dieser Muster ausgesagt ist und sie schlimmstenfalls sogar Schwachstellen enthalten.

Aber das ist jetzt nur eine Vermutung.

Ich hoffe, Sie können dieser Erklärung trotzdem etwas abgewinnen und es bringt Licht ins Dunkel.

Herzliche Grüße

Christian Rosenzweig

Hallo Herr Rosenzweig,

vielen Dank für die unfassbar schnelle und ausführliche Antwort.

Beste Grüße

Tobias Vogel

Sehr gerne! Inzwischen hab ich auch von Georg Heidenreich (Siemens Healthineers) eine Anmerkung dazu erhalten, die meine Interpretation im Kern bekräftigt.

Er hat noch eine schöne Quelle genannt, die ironisch zu verstehen ist, aber ganz gut die Problematik des „Secure Codings“ zeigt: How to Write Insecure Code

Liebe Grüße!

Sehr geehrter Herr Rosenzweig,

gemäß Kapitel 6.3.1 der Norm müssen die Produktanwender über Updates hinsichtlich unterstützter Software informiert werden. Denken Sie es reicht aus diese Information auf der Homepage eines Unternehmens zu veröffentlichen oder ist hiermit eher der direkte Kontakt gemeint.

Viele Grüße Artjom Ludwig

Lieber Herr Artjom Ludwig,

es gibt keine genauen regulatorischen Vorgaben hierzu. Neben der direkten Ansprache der Betreiber und einer Veröffentlichung der Information auf der Webseite gäbe es noch die Möglichkeit, über Schwachstellen und zugehörige Maßnahmen/Patches/Updates über eine ISAO Informationen zu verteilen.

Sie sollten risikobasierte Überlegungen dazu anstellen. Dabei ist vielleicht relevant, wer Ihre Zielgruppen sind (Laien-Anwender zu Hause, Gesundheitsdienstleister allgemein, Krankenhäuser, etc.) und wie dringend die Information berücksichtigt werden muss (Kritikalität der zugrundeliegenden spezifischen Schwachstelle).

Sie finden übrigens umfangreiche Überlegungen dazu in diesem Dokument der Carnegie Mellon University.

Herzliche Grüße

Christian Rosenzweig

Liebes Johner-Team,

kann es sein, dass der Link unter 3b) nicht auf den gewünschten Zielort verweist?

Freundliche Grüße

Sonja Oechsler

Liebe Frau Oechsler, herzlichen Dank für Ihren Hinweis und das aufmerksame Lesen! Da hat sich in der Zwischenzeit ein Inhalt auf der Webseite der EU geändert. Der korrekte Link zum Harmonisierungsvorschlag der Kommission ist: https://ec.europa.eu/growth/tools-databases/enorm/mandate/575_en

Ich werde das umgehend im Artikel anpassen!

Liebe Grüße und nochmals Danke!

Hallo Herr Rosenzweig,

Ich wollte Sie fragen, ob Sie eventuell nähere Informationen zum aktuellen Stand der Harmonisierung der IEC 81001-5-1 haben. Das von der EU vorgegebene Zieldatum, das Sie in Ihrem Artikel genannt haben, wurde nun überschritten, und ich konnte auf der Website der Europäischen Kommission keine Informationen finden, die bestätigen, dass die Norm tatsächlich fristgerecht harmonisiert wurde.

Danke im Voraus und viele Grüße

Tobias Vogel

Lieber Herr Vogel,

ich habe kürzlich im Normengremium Entwürfe zu den entsprechenden Z-Anhängen gesehen. Demnach geht die Harmonisierung im Hintergrund zumindest noch voran. Genaue Zielkoordinaten liegen mir allerdings nicht vor. Wir rechnen weiterhin mit einer unverhofft zügigen Veröffentlichung im Amtsblatt der EU. Es würde mich allerdings auch nicht wundern, wenn sich der Prozess noch „mit unangemessener Verzögerung“ hinzieht.

An der Stelle vielleicht auch nochmals mein Hinweis zum Umgang mit dem Harmonisierungszeitpunkt der Norm: Die Norm wurde bereits veröffentlicht und durch die EU-Kommission zur Harmonisierung vorgesehen. Man kann sie also durchaus jetzt schon als „Stand der Technik“ interpretieren, an den Sie sich gemäß MDR halten sollen. Die Erwartungshaltung der Benannten Stellen ist, dass Sie die IEC 81001-5-1 in der Überwachung der regulatorischen Landschaft schon identifiziert haben, eine Entscheidung getroffen haben, sie zu implementieren und entsprechende Projektpläne erstellt haben. Solange Ihre Implementierung dann „ohne unangemessene Verzögerung“ stattfindet, ist der Harmonisierungszeitpunkt zweitrangig. Würden Sie jedoch zum Zeitpunkt der Harmonisierung erst starten, könnte sich die Implementierung zu lange hinziehen. Zumal es ja nicht nur um die Implementierung ins QM-System und die Umsetzung bei laufenden Neuentwicklungsprojekten geht, sondern auch um Bestandsprodukte im Markt! Das kann unter Umständen großen Ressourcen-Aufwand bedingen.

Herzliche Grüße

Christian Rosenzweig

Lieber Herr Vogel,

leider hat die EU-Kommission die Harmonisierung dieser und weiterer Normen in die Ferne gerückt. Das neue Datum wurde mit 2028 angegeben:

https://ec.europa.eu/transparency/documents-register/detail?ref=C(2024)3371&lang=en

Ich erspare mir an dieser Stelle einen Kommentar.

Herzliche Grüße

Christian Rosenzweig

Hallo Herr Rosenzweig,

in Kap. 4.1.7 wird eine Aktivität gefordert, um Regulierungsbehörden und Anwender über Schwachstellen zu informieren. Welche Behörden könnten das sein?

Freundliche Grüße

Frank Eder

Lieber Herr Eder,

das hängt von den Vermarktungsgebieten Ihres Produktes ab, deshalb bleibt die Norm sehr allgemein in ihrer Aussage. In Europa geht es zunächst um die Medizinproduktevigilanz. Entsprechend der MDR/IVDR müssen Sie „schwerwiegende Vorkommnisse“ an die zuständigen nationalen Behörden (in Deutschland das BfArM) melden. Wenn Sie beispielsweise eine Security-Schwachstelle in Ihrem Medizinprodukt haben, bei der es zu einer schweren Beeinträchtigung der Gesundheit von Menschen oder gar Tod kommen kann, dann wäre das zu melden.

Ein zweiter Meldeweg betrifft die Datenschutzgrundverordnung in Europa und die spezielle Umsetzung in Deutschland. Nach Paragraph 33 müssen Sie Datenschutzvorfälle an die zuständigen Datenschutzaufsichtsbehörden melden (z.B. der Datenschutzbeauftragte des Bundeslandes, in dem Ihr Unternehmen sitzt).

Beschreiben Sie die entsprechenden Vorgehensweisen und Verantwortlichkeiten unbedingt in Ihrem QM-System.

Herzliche Grüße

Christian Rosenzweig