ISO 29147 – noch nie gehört? Dabei ist diese Norm gerade für Hersteller von Medizinprodukten sehr hilfreich: Sie sollten sich die ISO 29147 zunutze machen, auch um regulatorische Anforderungen zu erfüllen.

Welche Anforderungen das sind und wie Sie die ISO 29147 dabei einbeziehen können, lesen Sie in diesem Beitrag.

1. Über die ISO 29147

a) Kontext

Die ISO 29147 gibt Leitlinien, um u. a. IT-Schwachstellen richtig zu veröffentlichen. Das ist gar nicht so einfach:

- Veröffentlicht man Schwachstellen (zu früh), erfahren Hacker davon und können dies ausnutzen.

- Legt man die Schwachstellen wie Buffer Overflows oder andere Software-Fehler nicht offen, lassen sich Risiken nicht minimieren.

b) Zielsetzung der ISO 29147

Die ISO 29147 gibt Hilfestellung:

- Wann und in welcher Form sollen Hersteller reagieren, um Risiken zu minimieren, die aus Schwachstellen resultieren?

- Welche Informationen über die Schwachstellen sollen die Hersteller welchen Empfängern melden?

- Was soll ein Prozess leisten, um eine positive Kommunikation zwischen den Beteiligten (Anwender, Hersteller, Händler) zu erreichen?

c) Anwendungsbereich der ISO 29147

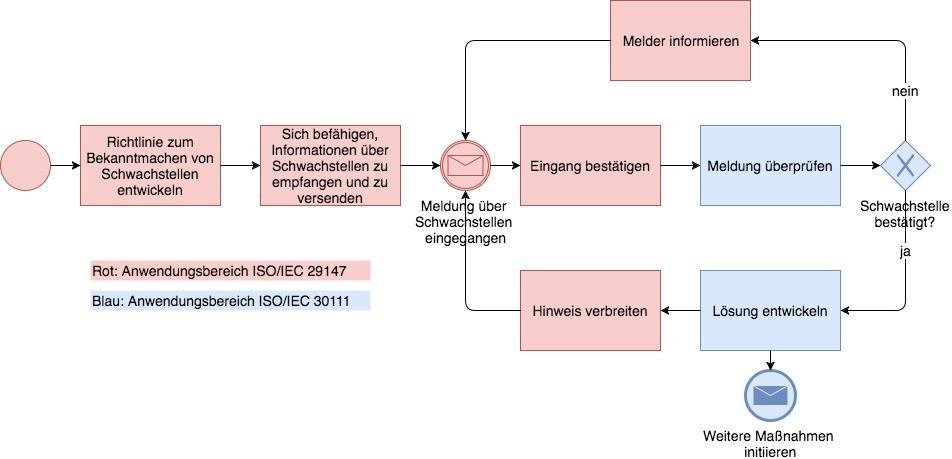

Die ISO 29147 unterstützt Hersteller durch Richtlinien und Empfehlungen bei folgenden Aktivitäten:

- Empfangen von Informationen über (mögliche) Schwachstellen

- Verbreiten von Informationen zum Umgang mit Schwachstellen

- Dokumentieren des Prozesses

Die Norm nennt dazu konkrete Beispiele. Sie spielt mit der ISO/IEC 30111 zusammen.

2. Regulatorischer Kontext

Medizinproduktehersteller müssen eine Vielzahl von regulatorischen Anforderungen erfüllen. Dies gilt auch für den Umgang und die Kommunikation mit Schwachstellen:

- Hersteller müssen die IT-Sicherheit gewährleisten. Das fordert die MDR in den grundlegenden Sicherheits- und Leistungsanforderungen. Dazu zählt auch, dass die Hersteller den Anwendern und Betreibern Informationen bereitstellen, dass und wie diese zur IT-Sicherheit beitragen müssen. Meldungen über Schwachstellen können ein Teil dieser Informationen sein.

- Die MPAMIV verpflichtet Hersteller und Betreiber dazu, Risiken mit Medizinprodukten zu melden. Die Verordnung gibt Vorgaben zum Zeitpunkt und Umfang der Meldung.

- Die FDA hat mehrere Guidance-Dokumente zum Thema Cybersecurity veröffentlicht, von denen eines auch die Post-Market-Phase und die Kommunikation zwischen Herstellern und Anwendern betrifft.

- Die IEC 62304 definiert einen Wartungs- und Problemlösungsprozess. Teil des Problemlösungsprozesses ist die Kommunikation mit den Anwendern im Fall von Problemen, zu denen IT-Schwachstellen zählen.

- Sowohl die FDA, die MDR als auch die ISO 13485:2016 stellen Anforderungen an die Post-Market Surveillance und die Kommunikation mit den Kunden. Diese Kommunikation muss bidirektional sein und auch Probleme wie Schwachstellen beinhalten.

- Die IEC 81001-5-1 fordert in Kapitel 4.1.7 die Offenlegung sicherheitsrelevanter Probleme und war zeitgerecht und mit Risikobewertung, beispielsweise per CVSS. Auch die Lösung des Problems soll dabei beschrieben werden. Die Norm selbst ist, Stand 3/2023, noch nicht unter MDR und IVDR harmonisiert, aber bereits von der EU-Kommission dafür vorgesehen.

3. Anforderungen der ISO 29147

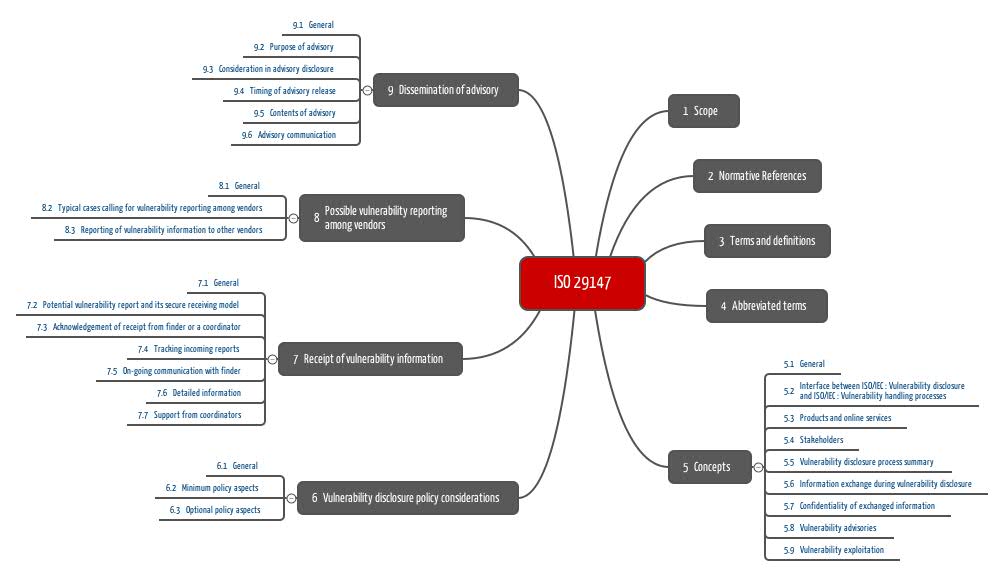

a) Aufbau der Norm

In den ersten vier Kapiteln der ISO 29147 werden der Anwendungsbereich und referenzierte Normen beschrieben sowie Begriffe definiert und Abkürzungen eingeführt.

Die Anforderungen werden in den Kapiteln 5 bis 9 formuliert.

Die ISO/IEC 29147:2020 können Sie hier preisgünstig beziehen.

b) Anforderungen an Hersteller

Laut ISO 29147 sollten die Hersteller Folgendes regeln und ggf. kommunizieren:

- Kontaktdaten: Wie möchte der Hersteller kontaktiert werden?

- E-Mail (typischerweise ein Alias wie security-alert@firma.com)

- Telefonnummer

- Webformular mit Pflichtfeldern und optionalen Feldern

- Sicherung der Kommunikation: über z. B. S/MIME, PGP, HTTPS (für Webformular)

- Absprachen zur Kommunikation: Verschickten von z. B. Empfangsbestätigung, regelmäßigen Status-Updates. Über welche Kanäle erfolgt dies?

- Schwachstellenmeldung: Welche Informationen sollten enthalten sein?

- Nachverfolgung von Berichten und Meldungen: Wie werden Berichte oder Meldungen nachverfolgt, auch um mit den Meldenden kommunizieren zu können

- Abstimmung zwischen Meldenden und Hersteller: um z. B. Information der Öffentlichkeit oder von Behörden zeitlich zu synchronisieren

- Veröffentlichung bzw. Verteilung von Sicherheitshinweisen: Form, Medium, Push versus Pull

c) Anforderungen an die Schwachstellenmeldungen

Inhalte einer Schwachstellenmeldung

Die Norm schlägt vor, dass Schwachstellenmeldungen folgende Inhalte abdecken:

- Kontaktdaten des Meldenden (Name, Firma, E-Mail, Telefon …)

- Beschreibung der Schwachstelle

- Vermutung über Schwachstelle bzw. Teil des Produkts

- Vermutung, ob Schwachstelle bereits ausgenutzt wird

- Hinweis, ob es bereits einen Exploit gibt

- Auswirkung der Schwachstelle

- Kontaktinformationen über Hersteller (falls man nicht selbst der Hersteller ist)

- Angabe, ob man als Entdecker der Schwachstelle genannt werden will

- Kommentar

- Datei (zum Upload) mit weiteren Informationen, wenn z. B. schon eine Tracking-ID vergeben wurde

- Struktur einer Schwachstellenmeldung

Struktur einer Schwachstellenmeldung

Die ISO 29147 gibt auch Hinweise, wie Hersteller die Hinweise zum Umgang mit Schwachstellen strukturieren können:

- Überblick / Zusammenfassung

- Betroffenes Produkt bzw. Software

- Eindeutige Kennung

- Beschreibung der Schwachstelle

- Beschreibung möglicher Bedrohungen

- Mögliche Auswirkungen, wenn Schwachstelle ausgenutzt wird

- Lösung und Workarounds

- Referenzen

- Danksagung

- Änderungshistorie der Information

- Kontaktinformationen

In Kapitel 9 diskutiert die Norm, unter welchen Umständen, zu welchem Zeitpunkt und an welche Empfänger die Hersteller diese Informationen kommunizieren sollten.

4. Fazit und Zusammenfassung

Die ISO 29147 ist völlig unspezifisch für Medizinprodukte. Aber Medizinproduktehersteller sollten sie als Hilfestellung nutzen, wenn sie die gesetzlichen Anforderungen an den Umgang mit Sicherheitsschwachstellen erfüllen müssen. Das würde den Herstellern in besonderem Maß gelingen, wenn sie die Gedanken der Norm in ihren Verfahrensanweisungen berücksichtigen:

- Kundenkommunikation

- Vigilanz

- Software-Wartung

- Problemlösung

- Post-Market Surveillance

Viele Hersteller stöhnen angesichts der vielen Normen. Die ISO 29147 sollten sie nicht als zusätzliche Last, sondern als eine wirksame Hilfestellung verstehen.

Änderungshistorie

- 2023-03-13: Beitrag völlig überarbeitet, Struktur geändert und regulatorischen Kontext aktualisiert

- 2017-02-22: Erste Version veröffentlicht

Die Norm ISO 29147 ist in einer neuen, gemeinsamen Version von ISO/IEC als ISO/IEC 29147:2018 erschienen, die Version von 2014, von welcher im Text die Rede ist, wurde zurückgezogen.

Gleichzeitig wurde auch die ISO 29147 (Version 2014) von der Liste der Publicly Available Standards entfernt, und kann damit (in der neuen Version) nur noch käuflich erworben werden (CHF 138,-).

Danke für den wichtigen Hinweis! Dann kann ich den Beitrag überarbeiten. Vielen Dan, Herr Hagen!

Hallo Herr Prof. Dr. Christian Johner,

haben Sie schon Zeit gefunden, den Artikel zu überarbeiten? In der jetzigen Form wirft er ein schlechtes Licht auf Ihr Institut. Nicht nur durch den veralteten Verweis auf die „öffentlich verfügbare“ ISO-Norm, sondern auch durch die Kapitelübersicht, die eine schlechte Bildqualität hat und beim Draufklicken sinnloserweise aus- und gleich wieder eingeblendet wird.

Lieber Herr Illig,

vielen Dank für Ihr hilfreiches Feedback! Wir werden den Beitrag in nächster Zeit überarbeiten und dabei auch Ihre Hinweise berücksichtigen.

Herzliche Grüße

Anja Segschneider | Redaktion