Die ISO/IEC 15408-1 trägt den Titel „Information technology — Security techniques — Evaluation criteria for IT security — Part 1: Introduction and general model“. Sie beschreibt ganz allgemein, wie man bei der Bewertung der IT-Sicherheit z.B. von Produkten vorgehen soll. Die konkreten Hinweise, wie geprüft werden soll, finden sich in dem zweiten und dritten Teil der ISO/IEC 15408.

Dieser Artikel verschafft Ihnen einen Überblick über die Normenfamilie. Er gibt Medizinprodukteherstellern Hinweise, wie sie die Norm nutzen können, um beispielsweise die Anforderungen der ISO 13485:2016, der IEC 62304 und der FDA bezüglich IT-Sicherheit bzw. Cybersecurity zu erfüllen.

ISO/IEC 15408-1: Um was es geht

Anwendungsbereich: Produkt versus Organisation

Die deutsche Übersetzung der Norm lautet: „Informationstechnik – IT-Sicherheitsverfahren – Evaluationskriterien für IT-Sicherheit – Teil 1: Einführung und allgemeines Modell“. Damit wird klar, um was es geht: Um Kriterien, mit denen man die IT-Sicherheit von Produkten aus Software und Hardware bewerten soll.

Diese Bewertung kann sich auf Produkte, Teile von Produkten oder einen Satz von Produkten beziehen wie z.B.:

- Stand-alone Software-Anwendung

- Betriebssystem

- Kombination aus Software-Anwendung und Betriebssystem

- Kombination aus Software-Anwendung, Betriebssystem und Workstation

- LAN inklusive aller Knotenpunkte (IT-Systeme, Netzwerkkomponenten, Geräte)

- Smartcard mit IC

Diese „Objekte“ nennt die Norm die TOE (Target of Evaluation).

Mit dem Fokus auf diese TOE (Produkte, Komponenten und Systeme) grenzt sich die Norm von der ISO 27001 ab. Letztere Norm beschreibt die Anforderungen an ein IT-Sicherheitsmanagementsystem einer Organisation. Beide Normen eint das Ziel: IT-Sicherheit herzustellen.

Kriterien versus Methoden zur Bewertung der IT-Sicherheit

Die ISO/IEC15408-1 nennt Kriterien zur Bewertung der IT-Sicherheit. Sie gibt aber keine Methoden für diese Bewertung vor. Beispielsweise fordert sie, dass spezifiziert und geprüft werden muss, wie sich ein System nach einer bestimmten Anzahl ungültiger Anmeldeversuche verhalten muss. Sie legt aber nicht fest, wie diese Prüfung zu erfolgen hat (z.B. automatisiert).

Beschränkungen

IT-Sicherheit lässt sich nur teilweise durch die technische Gestaltung der IT-Systeme erreichen. Meist sind zusätzliche organisatorische Maßnahmen notwendig. Auf die Bewertung dieser Maßnahmen geht die ISO/IEC 15408-1 nicht ein.

Ebenso fühlt sich die Norm nicht für Angriffe anwendbar, welche die elektromagnetische Ausstrahlung der Produkte missbräuchlich ausnutzen.

Die ISO/IEC15408-1 möchte zwar Hilfestellung beim Bewerten der IT-Sicherheit geben, aber nicht für die Zertifizierung.

An wen sich die ISO/IEC 15408-1 wendet

Die Norm wendet sich an folgende Gruppen, die die IT-Sicherheit bewerten müssen:

- Verbraucher

- Entwickler

- „Bewerter“ (z.B. bei Prüforganisationen)

- Auditoren, Akkreditierungsstellen

- IT-Sicherheitsbeauftragte

Überblick über die Normen-Familie

Die ISO/IEC 15408-1 umfasst 9 Kapitel und 74 Seiten (s. Abb. 1). Fast die Hälfte dient der Definition von 148 Begriffen und 22 Akronymen.

Der erste Teil des Standards gibt eine Einführung und erklärt „nur“ allgemeine Prinzipien. Die konkreten Anforderungen, wie die IT-Security bewertet werden kann, beschreiben die jeweils mehrere 100 Seiten umfassenden Teile ISO/IEC 15408-2 und ISO/IEC 15408-3.

Konzept

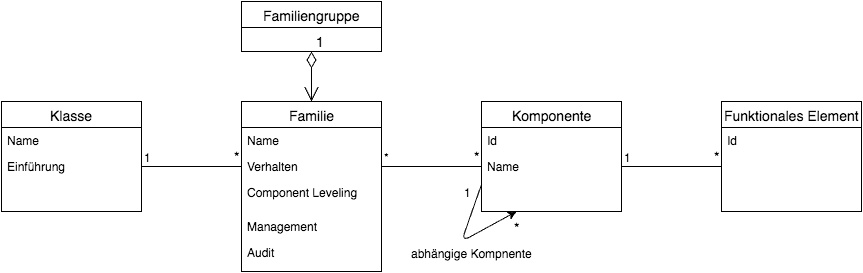

Die Teile 2 und 3 organisieren die Anforderungen in Klassen, Familien, Komponenten und funktionalen Elementen (s. Abb. 2).

Klassen

Eine Klasse ist die höchste Gruppierungsebene. Beispielsweise gibt es eine Klasse „FDP“ mit dem Namen „User Data Protection“. Wie jede Klasse enthält auch diese einen kurzen einführenden Text.

Familien und Familiengruppen

Die nächste Gruppierungsebene sind die Familien. In unserem Beispiel „User Data Protection“ gibt es acht Familien wie beispielsweise:

- FDP_ACC „Access Control Policy“

- FDP_IFC „Information Flow Control Policy“

- FDP_ACF „Access Control Functions“

Um die Übersichtlichkeit zu erhöhen, sind manche Familien in Gruppen eingeteilt. So zählen die beiden erstgenannten Familien zur Gruppe „user data protection security function policies“ und die dritte Familie zur Gruppe „forms of user data protection“.

Die Familien umfassen zwei weitere Attribute:

- Management: Hinweise für das Formulieren von Sicherheitsanforderungen (Security Targets).

- Audit: Hinweise zum Audit

Komponenten

Jede dieser Familien umfasst eine oder mehrere Komponenten. Komponenten können von weiteren Komponenten abhängen und in verschiedenen Familien genutzt werden.

Funktionale Elemente

Jede Komponente umfasst ein oder mehrere funktionale Elemente. Diese stellen die granularsten Sicherheitsanforderungen dar. Bei Prüfungen einer Komponente müssen alle Elemente betrachtet werden.

Zusammenfassung und durchgängiges Beispiel

Die Norm definiert eine Hierarchie von Sicherheitsanforderungen, deren oberste Ebene die Klassen sind. Das folgende Beispiel illustriert die Hierarchie am Beispiel der Klasse FIA:

Die Klasse FIA „Identification and authentication“ umfasst sechs Familien:

- FIA_AFL „Authentication failures“

- FIA_ATD „User Attribute Definition“

- FIA_SOS „Specification of Secrets“

- FIA_UAU „User Authentication“

- FIA_UID „User Identification“

- FIA_USB „User-subject Binding“

Die Familie FIA_AFL „Authentication failures“ umfasst nur eine Komponente FIA_AFL.1. Diese Komponente heißt „Authentication failure handling“. Sie hat eine Abhängigkeit zur Komponente „FIA_UAU.1 Timing of authentication“.

Die Komponente FIA_AFL.1 hat zwei funktionale Elemente:

- 1.1 „The TSF shall detect when [assignment: number] unsuccessful authentication attempts occur related to [assignment: list of authentication events].“

- 1.2 „When the defined number of unsuccessful authentication attempts has been met or surpassed, the TSF shall [assignment: list of actions].“

Dabei steht TSF für TOE Security Function und TOE wiederum für Target of Evaluation.

„Tailoring“

Die ISO/IEC 15408-2 und ISO/IEC 15408-3 formulieren konkrete Anforderungen, welche die Hersteller direkt übernehmen oder auf die konkrete Situation anpassen können. Die ISO/IEC 15408-1 unterscheidet zwei Konzepte zur Anpassung: Die Auswahl und die Anpassung der Prüfkriterien.

1. Möglichkeit: Auswahl der Prüfkriterien

Prüfkriterien können durch „Packages“ und durch „Protection Profiles“ kombiniert werden.

Beispiele für Packages sind die sogenannten „Evaluation Assurance Levels“ (EAL). Diese geben an, welche Komponenten erfolgreich getestet sein müssen, um ein bestimmtes EAL zu erreichen.

Die Protection Profiles sollen passende Sätze an Prüfkriterien für gleichartige Produkte, Komponenten oder Systeme definieren. Beispielsweise ließe sich für alle Firewalls ein Protection Profile festlegen. Dazu müssen die Sicherheitsziele und Sicherheitsprobleme systematisch erhoben werden.

2. Möglichkeit: Anpassung der Prüfkriterien

Auch die Prüfkriterien selbst können und müssen teilweise an die konkrete Situation angepasst werden. Z.B. lässt das o.g. Kriterium („Element“) FIA_AFL.1.1 die Anzahl der Fehlversuche bei einer Anmeldung offen, nach denen das System reagieren muss. Auch die Form der Reaktion spezifiziert das Element nicht.

Die ISO/IEC 15408-1 erlaubt (mit starken Einschränkungen) vier Formen der Anpassungen:

- Zuweisung bestimmter Parameter (wie im eben genannten Beispiel)

- Wiederholte Anwendung des Prüfkriteriums (mit Varianten)

- Auswahl aus einer Liste, welche die Norm vorgibt

- Hinzufügen und damit Verschärfen von Anforderungen.

ISO/IEC 15408-1 für Medizinproduktehersteller?!

Anwendbarkeit

Medizinproduktehersteller können die ISO/IEC 15408-1 beispielsweise nutzen, um die IT-Sicherheit zu bewerten für

- Medizingeräte

- Medical Apps

- zugekaufte „Standardkomponenten“

- Komponenten, die Entwicklungsdienstleister zuliefern

- SOUP

- Medizinische IT-Netzwerke in Krankenhäusern

- Systeme aus Medizinprodukten und Nicht-Medizinprodukten

- Systeme aus Medizingeräten und IT-Systemen

- Kombinationen von Medizinprodukten untereinander und mit Zubehör

- Verschiedene Konfigurationen ein und des gleichen Medizinproduktes

Optionen

Die Normenfamilie ISO/IEC 15408 bietet Medizinprodukteherstellern viele Möglichkeiten:

- Teile zwei und drei als Checkliste bei der Entwicklung nutzen, um die Vollständigkeit der IT-Security-bezogenen Anforderungen zu prüfen

- Diese Checkliste für die Verifizierung der Produkte, Systeme und Komponenten einsetzen

- Protection Profile definieren, um Anforderungen an Lieferanten zu spezifizieren

- Protection Profile definieren, um Sicherheitsanforderungen an Geräteklassen einheitlich und konsistent zu spezifizieren und zu prüfen.

Weitere relevante Normen

Die ISO/IEC 15408-1 sieht sich im Zusammenspiel mit folgenden Normen:

- ISO/IEC 15408-2 (Funktionale Sicherheitsanforderungen): Stellt und organisiert einen Satz an funktionalen Komponenten, die man als Templates nutzen kann.

- ISO/IEC 15408-3 (Anforderungen an die Vertrauenswürdigkeit)

- ISO/IEC 18045: Bietet basierend auf der ISO 15408-Familie konkrete Methoden zur Bewertung der IT-Sicherheit an.