Unter IT Security (auch IT-Sicherheit oder Informationssicherheit genannt) versteht man die Fähigkeit von IT-Systemen (und den zugehörigen Organisationen), die Vertraulichkeit, Verfügbarkeit und Integrität (von Systemen und Daten) zu gewährleisten.

Inhalt

Diese Seite verschafft einen Überblick und verlinkt auf relevante Fachartikel zu den Themen:

- Ziele der IT Security

- Regulatorische Anforderungen an die IT Security

- Hilfestellung bei der Umsetzung

- Unterstützung

1. Ziele der IT-Security

Mit dem Akronym CIA lassen sich die Ziele der IT-Security einfach merken:

- Confidentiality: Vertraulichkeit von z. B. personenbezogenen Daten

- Integrity: Die Unverfälschtheit von Daten und Systemen

- Availability: Die Verfügbarkeit von Daten und Systemen

Manchmal ergänzt man diese Liste noch um weitere Ziele:

- Accountability: Die Fähigkeit, Tätigkeiten wie die Veränderung von Daten und Systemen einer Person zuzuordnen

- Authenticity: Die Echtheit und Vertrauenswürdigkeit von Daten und Systemen

Im Gesundheitswesen spielt die Safety eine besonders große Rolle. Deren Ziel besteht darin, (körperliche) Schäden von Patienten, Anwendern und Dritten zu vermeiden.

Hinweis

Im Deutschen übersetzt man sowohl Security als auch Safety mit „Sicherheit“, was irreführend sein kann.

2. Regulatorische Anforderungen an die IT Security

Weiterführende Informationen

Beachten Sie den Beitrag zur IT-Sicherheit im Gesundheitswesen, der auf die speziellen Herausforderungen und regulatorischen Anforderungen an die IT-Sicherheit im Gesundheitswesen bzw. in der Medizintechnik eingeht.

In Europa sind u. a. die folgenden Gesetze zu beachten:

- EU-Medizinprodukteverordnungen MDR und IVDR

- EU Datenschutzgrundverordnung DSGVO

- Digitale-Versorgung-Gesetz (DVG) und die DiGAV

- NIS-2

Außerdem steht die Norm IEC 81001-5-1 kurz vor ihrer Harmonisierung.

In den USA sind beispielsweise relevant:

Ein weiterer Artikel betrachtet die Security Patches aus regulatorischer Sicht, ein weiterer die Rolle der Software Bill of Materials SBOM.

Hilfreich sind die Überlegungen zur IT Security bei Legacy Devices. und zur Integration eine IT-Sicherheitsmanagementsystems nach ISO 27001 mit dem Qualitätsmanagementssystem.

3. Hilfestellung bei der Umsetzung

a) Leitfäden

Der Leitfaden des Johner Instituts zur IT Security dient Herstellern als Checkliste. Die Anforderungen lassen sich gut prüfen, weil sie gemäß dem Software-Lebenszyklus organisiert und als binär beantwortbare Kriterien formuliert sind.

b) Normen

Viele Normen haben den Anspruch, Best Practices zu formulieren. Diese sollten Hersteller berücksichtigen, um die IT Security nach dem Stand der Technik zu gewährleisten.

- IEC 81001-5-1: Die harmonisierte Norm für sichere Health Software

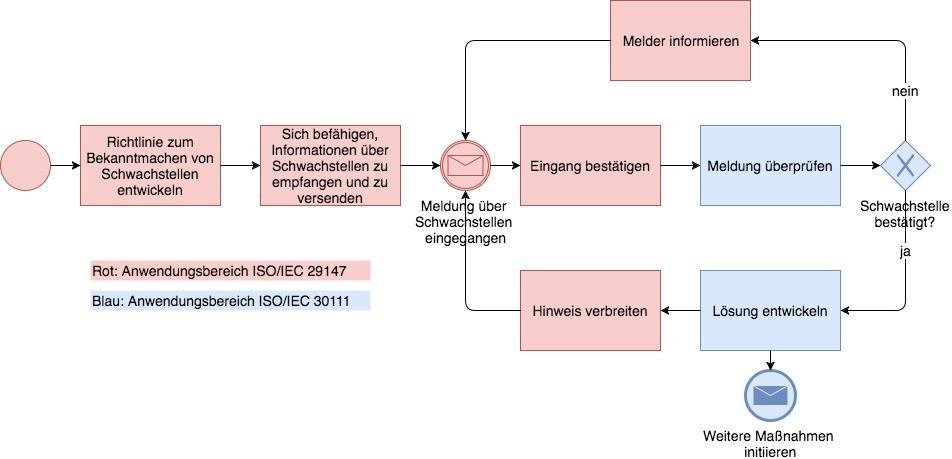

- ISO 29147: Wie Hersteller IT-Schwachstellen offenlegen sollten

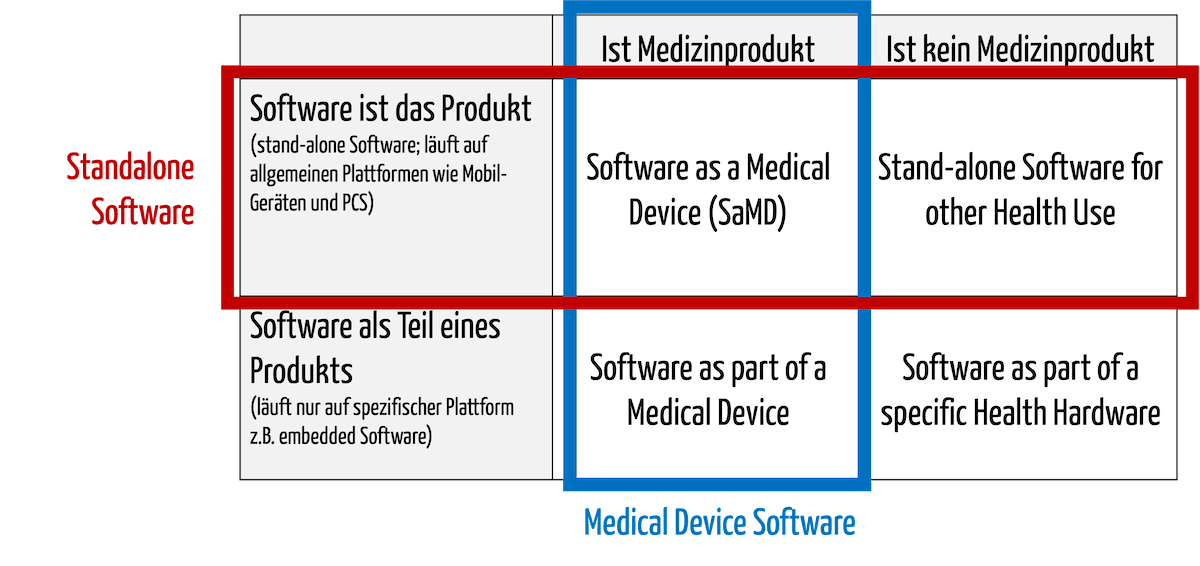

- IEC 60601-4-5: Die Norm zur IT-Sicherheit auch für Standalone-Software?

- ISO 27001: IT-Sicherheitsmanagement für alle Medizinproduktehersteller?

- IEC 62443-4-1: IT-Sicherheit als Teil des Produktlebenszyklus

- UL 2900 – Weshalb Sie den IT-Security-Standard kennen, aber niemals kaufen sollten

- ISO/IEC 15408: IT-Sicherheit von (Medizin-)Produkten bewerten

c) Methoden

Die Normen referenzieren Methoden, die zur Stärkung der IT-Sicherheit beitragen. Diese werden in den folgenden Artikel vorgestellt:

d) Spezifische Kontexte

Weitere Artikel adressieren bestimmte technische und organisatorische Kontexte:

4. Unterstützung

Haben Sie noch Fragen, beispielsweise zur IT-Sicherheit? Dann nutzen Sie das kostenfreie Micro-Consulting.

Das Johner Institut unterstützt Sie gerne, damit Sie die IT Security Ihrer Produkte und Organisation gewährleisten und unnötigen Ärger zu vermeiden:

- Das Seminar IT Security verschafft einen soliden Einstieg speziell für Medizinproduktehersteller.

- Die Security-Expert:innen helfen beim Gestalten sicherer Medizinprodukte, u. a. beim Threat Modeling und beim Risikomanagement.

- Unsere Expert:innen prüfen die IT-Sicherheit, z. B. durch Penetrations- und Fuzz-Tests.

- Unsere Expert:innen prüfen die Nachweise der IT-Sicherheit in technischen Dokumentationen und Zulassungsakten auf Vollständigkeit und Gesetzeskonformität. Das erspart unnötige Verzögerungen bei Zulassungen.

Melden Sie sich gerne! Das Team des Johner Instituts freut sich, helfen zu dürfen!

Die FDA hat die Bedeutung der Interoperabilität von Medizinprodukten früh erkannt und 2017 das Guidance Dokument ‚Interoperable Medical Devices‘ veröffentlicht. Die US-Behörde möchte damit der Tatsache Rechnung tragen, dass die Interoperabilität von Medizinprodukten einerseits wichtig für die Gesundheitsversorgung ist. Andererseits führen Probleme mit mangelnder Interoperabilität zu Risiken. Dieser Beitrag verschafft Ihnen einen schnellen Überblick über…

Details

Die NIS-2 (Network and Information Security) Richtline ist eine europäische Richtlinie (Directive (EU) 2022/2555), die innerhalb der EU die Mindeststandards für die Cybersecurity festlegt. Betrifft diese Richtlinie auch IVD- und Medizinproduktehersteller? Falls ja, was verlangt sie und was sollten die Hersteller tun? Antworten gibt Ihnen dieser Fachartikel.

Details

Die ISO 27001 und die Informationssicherheitsmanagementsysteme (ISMS) werden bei Medizinprodukteherstellern immer häufiger zum Thema. Die Regularien geben dazu Anlass. Dazu zählt u. a. die Digitale-Gesundheitsanwendungen-Verordnung (DiGAV), die die ISO 27001 in den Fokus vieler Medizinproduktehersteller gerückt hat. Hersteller müssen die regulatorischen Anforderungen erfüllen, um Ärger mit Behörden und Benannten Stellen zu vermeiden und um Patienten…

Details

Medizinprodukte- und IVD-Hersteller verwenden zunehmend Cloud-Dienste: Erfahren Sie, welche Möglichkeiten Hersteller haben, um Cloud-Dienste wie Medical Clouds zu nutzen und dennoch die regulatorischen Anforderungen an z. B. den Datenschutz zu erfüllen.

Details

Gesetze fordern das Risikomanagement im Krankenhaus, vor allem, um die Patientensicherheit zu verbessern. Dennoch tun sich viele Krankenhäuser damit schwer. Dieser Artikel stellt die wichtigsten regulatorischen Anforderungen vor und gibt Tipps zur Umsetzung.

Details

Die Cybersecurity von Medizinprodukten ist nicht nur ein Schwerpunkt der FDA, sondern auch anderer Gesetzgeber und Behörden, sowohl in den US als auch anderen Märkten. Das ist nachvollziehbar, Die USA hat den „Food, Drug & Cosmetic Act“ (FD&C) um Anforderungen an „Cyber Devices“ ergänzt, und die FDA mehrere Guidance Documents zur Cybersecurity veröffentlicht, die dieser…

Details

Dass Gesetze und Normen die IT-Security auch bei „Legacy Devices“ einfordern, ist verständlich. Die Art, wie diese Anforderungen formuliert werden, führt allerdings oft zu Verwirrung. Beispielsweise konnten sich Gesetzgeber und Normenkomitees nicht auf gemeinsame Definitionen einigen. So geht es einmal um die IT-Sicherheit bei Legacy Devices, einmal um die IT-Sicherheit von Altprodukten bzw. von Bestandsprodukten…

Details

Die Cybersecurity-Norm IEC 81001-5-1 befasst sich damit, wie IT-Sicherheit im Software-Lebenszyklus berücksichtigt werden muss. Als spezielle Norm für Gesundheitssoftware ergänzt sie unter anderem die IEC 82304-1 bzw. die IEC 62304 und kann Lücken schließen, die dringend geschlossen werden müssen. Die EU plant die Harmonisierung der IEC 81001-5-1 derzeit mit Zieldatum 24. Mai 2024. In diesem Beitrag…

Details

ISO 29147 – noch nie gehört? Dabei ist diese Norm gerade für Hersteller von Medizinprodukten sehr hilfreich: Sie sollten sich die ISO 29147 zunutze machen, auch um regulatorische Anforderungen zu erfüllen. Welche Anforderungen das sind und wie Sie die ISO 29147 dabei einbeziehen können, lesen Sie in diesem Beitrag.

Details

Der Health Insurance Portability and Accountability Act (HIPAA) ist ein US-amerikanisches Gesetz, das Anforderungen an den Umgang mit geschützten Gesundheitsdaten stellt. Institutionen, die in den USA diese Daten erheben oder verarbeiten, sowie deren Unterauftraggeber müssen den HIPAA befolgen, um Sanktionen zu vermeiden. Besonders für europäische Firmen ist der HIPAA ein nur schwer verständliches und kaum…

Details